5G网络,作为通信技术的新标杆,不仅提升了传输速度和降低了延迟,同时也遭遇了前所未有的安全风险。从终端设备到网络切片,从边缘计算到核心网,5G的安全防护覆盖了众多层面。本文将全面梳理5G安全的六大核心领域,旨在帮助读者全面掌握在5G时代构建安全防线的策略。

终端设备安全防护

5G时代,终端设备数量急剧上升,智能家居、工业传感器、车载终端等众多设备纷纷接入网络。然而,这些终端设备通常计算能力不足,难以实施复杂的安全措施,因此,它们往往成为攻击者首要攻击的对象。常见的终端攻击手段有固件篡改、数据窃取以及僵尸网络控制等。

终端安全的保护措施涵盖:设备身份验证系统、安全启动的确认流程、以及定期的固件升级等措施。比如,运用SIM卡进行设备身份的管理,确保每台设备都有一个独一无二的可信标识。此外,还需构建终端安全评估体系,对于未达到安全标准的设备,实施网络接入的限制。

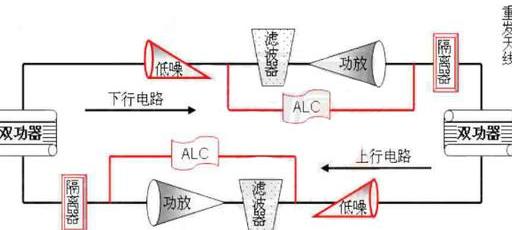

无线接入网安全

5G无线空口的主要风险有伪基站攻击、信令风暴以及中间人攻击等。相较于传统网络,5G利用毫米波等高频段技术,导致信号覆盖范围缩小,降低了物理层攻击的难度。攻击者或许会伪装成合法基站,以此诱使用户设备与之连接。

5G技术对无线接入安全进行了优化,具体包括:提升了用户面数据的完整性防护、优化了密钥管理流程以及设计了更为灵活的认证体系。尤其是采用了256位的加密技术,这一改进相较于4G的128位加密,显著增强了安全防护能力。同时,运营商还需部署无线入侵检测系统,以便实时监测并应对异常接入行为。

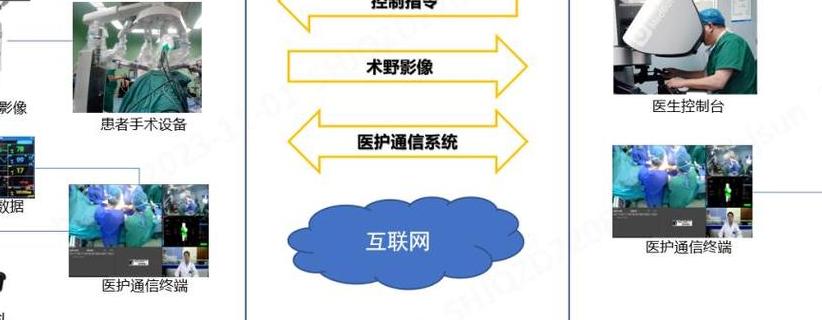

网络切片隔离安全

网络切片作为5G的关键特性之一,允许在单一物理网络中构建多个独立的虚拟网络。然而,这也引入了切片之间安全隔离的难题,攻击者有可能借助低安全级别的切片对高价值业务切片进行渗透。因此,对于医疗、金融等关键业务领域的切片,必须采取特殊的防护措施。

为确保切片安全,必须执行严格的资源隔离措施,这涉及计算、存储和网络资源的逻辑划分。此外,还需构建切片之间的安全通讯体系,当不同切片需进行交互时,必须通过严格的身份核实与数据筛选。运营商还需为每个切片设定清晰的安全级别和SLA服务保障。

边缘计算安全

5G边缘计算技术使得数据处理能力得以延伸至网络边缘,从而降低了数据传输的延迟。然而,这一技术也带来了新的安全挑战。边缘节点往往被安置在难以控制的环境中,导致物理安全难以得到保障。另外,边缘计算平台还需为多个租户提供服务,这就带来了多租户之间隔离的难题。

确保边缘计算安全的关键要素包括:构建硬件级别的可信执行环境、实施细致的访问控制以及数据加密措施。举例来说,可以利用Intel SGX等先进技术,来保障敏感计算在独立且可信的环境中安全执行。此外,还需设立边缘节点的远程验证体系,对它们的完整性与安全性进行周期性的审查。

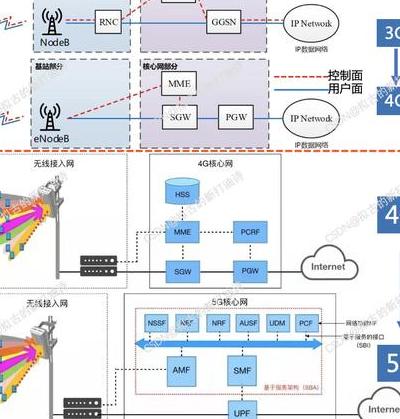

核心网安全加固

5G核心网运用了云原生架构,并采用微服务进行设计。这种架构虽然在灵活性上有所增强,却同时也增加了被攻击的风险。攻击者有可能通过侵入某个微服务,进而实现跨域移动,影响整个核心网系统。而且,网络功能的虚拟化也使得以往基于物理边界的防护措施变得不再有效。

核心网的安全加强措施涵盖了:实施服务网格的安全措施、采纳零信任的安全架构、并保持安全监控的持续性。我们建议实施服务身份的验证、服务间通讯的加密以及最小权限的使用原则。此外,还应部署由AI驱动的异常检测系统,以便能够迅速发现内部的威胁和高级的持续攻击行为。

用户隐私保护机制

在5G网络中,用户的数据安全风险显著增加,这涉及到诸如地理位置和使用习惯等隐私信息。在这种环境下,依赖永久性标识符进行用户追踪的方法可能被不当利用。同时,欧盟的GDPR等隐私保护法规对通信运营商的隐私保护标准提出了更为严格的要求。

5G技术对隐私保护进行了创新,具体措施有:采用临时用户标识符、差分隐私技术以及数据最小化原则。尤其是引入了订阅永久标识符(SUPI)和订阅隐藏标识符(SUCI)的转换机制,这一机制能有效防止用户身份在空口传输过程中被非法截获。此外,应用开发者在使用过程中,还需遵循隐私设计原则,确保默认情况下对数据进行加密和匿名化处理。

5G网络正迅速推广,那么在现有的安全防御措施中,哪个部分最有可能被黑客作为入侵的关键点?期待您在评论区发表看法,同时,也请您点赞并转发,以便让更多的人掌握5G安全的相关知识。

2025年环保政策持

2025年环保政策持 材料科学创新:纳米

材料科学创新:纳米 5G技术带来的投资

5G技术带来的投资 山狗A9Pro运动相

山狗A9Pro运动相 从数学神童到区块

从数学神童到区块 2025 科技变革:她

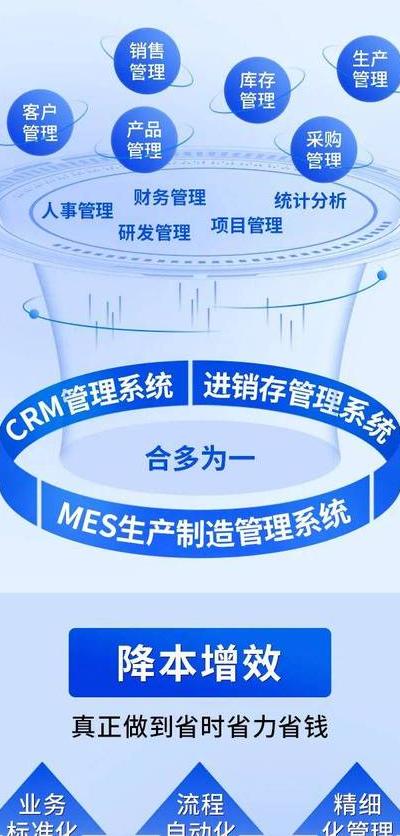

2025 科技变革:她 数字化库房管理变

数字化库房管理变 数字经济时代数字

数字经济时代数字 5G路由器选购指南

5G路由器选购指南 5G专网开启企业数

5G专网开启企业数 5G时代能源革命来

5G时代能源革命来 5G全频谱接入技术

5G全频谱接入技术 5G 时代的安全防

5G 时代的安全防 2025年5G天线市场

2025年5G天线市场 5G 助力智能建筑

5G 助力智能建筑