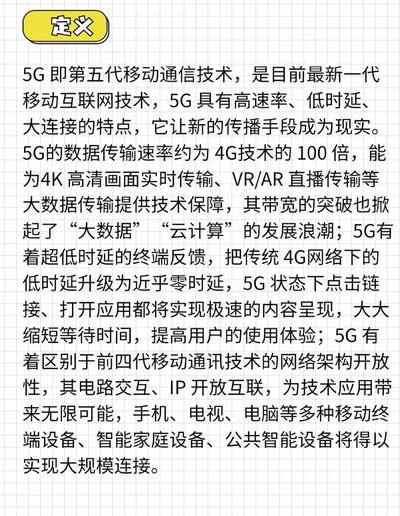

前言:5G时代的安全隐忧

到了2025年,5G网络已如同水电一般融入生活。然而,伴随着超低延迟以及万物互联的到来,出现了更复杂的网络安全威胁。去年,某智能汽车系统因5G漏洞遭遇远程劫持事件,这暴露出攻击面正从手机延伸至整个物联网生态。本文会剖析当下5G安全的三大痛点,还会预测未来防护技术的演进方向

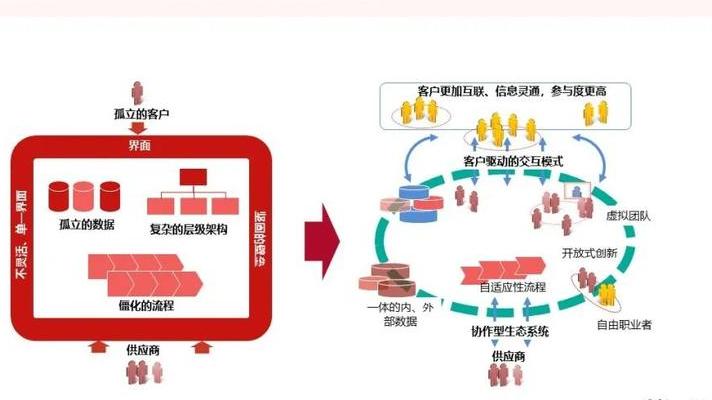

网络切片引发的权限管理难题

5G有个关键技术叫网络切片技术。它能让运营商给不同行业打造专属子网络。不过医疗切片和工业切片的安全策略不一样。这就使得黑客有可能利用切片间的隔离漏洞进行横向渗透。有个工厂就曾因为切片权限配置出了错。结果生产线数据被竞争对手给窃取了。

解决方案是动态权限管理系统。这类似于银行的金库分级机制。未来要依据设备类型、数据敏感度实时调整访问权限。华为提出的“微隔离”技术在试验里实现了毫秒级的策略响应。它比传统防火墙快300倍。

海量IoT设备成黑客跳板

智慧城市里,每一盏路灯都是潜在的攻击入口。每一个摄像头也是潜在的攻击入口。2024年,某地发生了交通瘫痪事件。这件事的起因竟然是黑客。黑客通过入侵智能垃圾桶,发起了DDoS攻击。这些设备,通常采用简单密码。而且难以及时更新固件。

零信任架构正逐渐成为新的标准。这就好比机场安检不认可长期通行证。每一个设备,在每次连接的时候,都需要进行多重验证。联发科最新的芯片,已经集成了AI行为检测模块。该模块能够识别设备的异常流量模式。

边缘计算放大了数据泄露风险

为了降低延迟,5G把数据处理下沉到边缘节点。然而分散的计算节点就像遍布街角的保险箱。韩国某零售商的用户画像数据就是从边缘服务器泄漏出去的。

同态加密技术有希望实现突破。它是一种“在锁箱里打算盘”的加密方法。这种方法允许数据在加密状态时直接被处理。英特尔已经展示了能在加密数据上运行AI算法的测试芯片。其速度损耗被控制在15%以内。

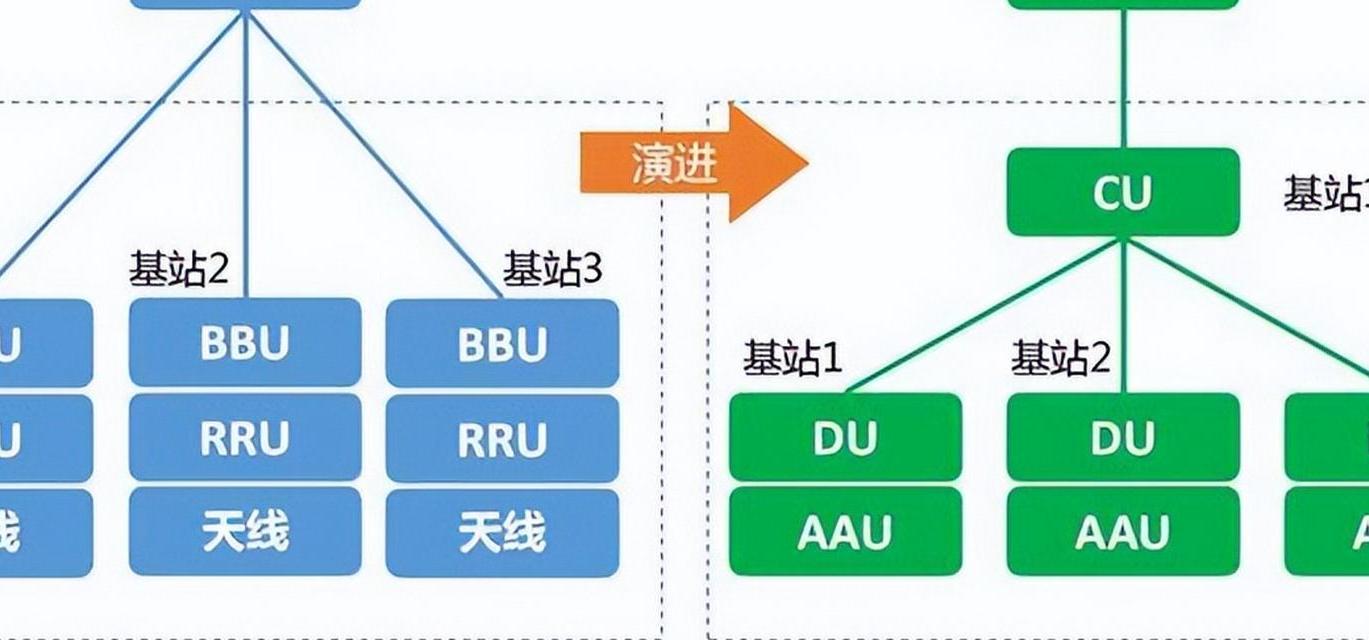

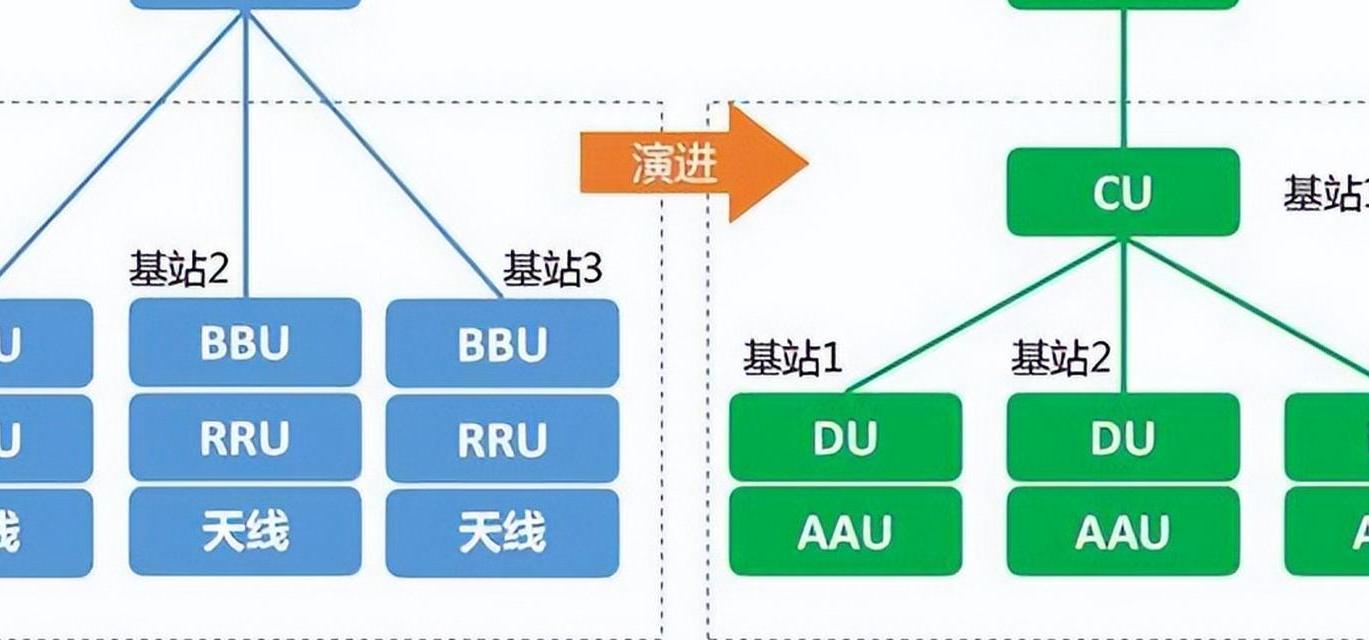

伪基站攻击升级为虚拟化威胁

传统伪基站要用卡车来装载设备。如今黑客借助软件定义无线电,也就是SDR,能够模拟出整个5G基站。安全团队曾发现有攻击者伪造“免费5G加速”热点。他们诱骗手机连接该热点后,往里面注入恶意代码。

区块链基站认证可能是解决办法。诺基亚在测试把基站硬件指纹上传到链上。手机能像查验钞票防伪标记一样核对基站身份。测试表明这项技术可以拦截99.7%的虚拟基站攻击。

量子计算倒逼加密体系革新

谷歌的量子计算机“悬铃木”,已经能够在200秒内,完成传统超级计算机需要一万年才能完成的计算量。现在使用的RSA加密算法,在量子计算机面前,就如同纸糊的锁一般。这就意味着,所有历史通信,都有可能被破解。

后量子密码学(PQC)研究速度在加快。美国NIST选定了-Kyber算法。该算法安全性建立在格理论基础上。就算是量子计算机运算它也得花数百年时间。我国“祖冲之”号量子计算机有了突破。这推动了PQC商业化实现落地。

安全意识比技术更重要

调查表明,83%的5G安全事件是由人为失误引发的。有运营商员工把含有基站配置的表格上传到了公共网盘,致使整个城市网络拓扑被暴露。这给我们提了个醒:哪怕锁再好,要是钥匙乱放,也起不到防范作用。

未来安全培训要引入VR模拟攻击。“5G安全密室逃脱”系统是爱立信开发的。它能让运维人员在虚拟环境里亲身经历攻击的整个过程。其培训效果比传统考试提高了4倍。而企业安全文化才是真正的护城河。

自动驾驶汽车依赖5G通信时,一次网络攻击就可能引发真实车祸。对于便捷与安全的平衡,您觉得我们更应偏向哪一方?欢迎分享看法。

2025年环保政策持

2025年环保政策持 材料科学创新:纳米

材料科学创新:纳米 5G技术带来的投资

5G技术带来的投资 山狗A9Pro运动相

山狗A9Pro运动相 从数学神童到区块

从数学神童到区块 2025 科技变革:她

2025 科技变革:她 数字化库房管理变

数字化库房管理变 数字经济时代数字

数字经济时代数字 5G路由器选购指南

5G路由器选购指南 5G全频谱接入技术

5G全频谱接入技术 5G 时代的安全防

5G 时代的安全防 2025年5G天线市场

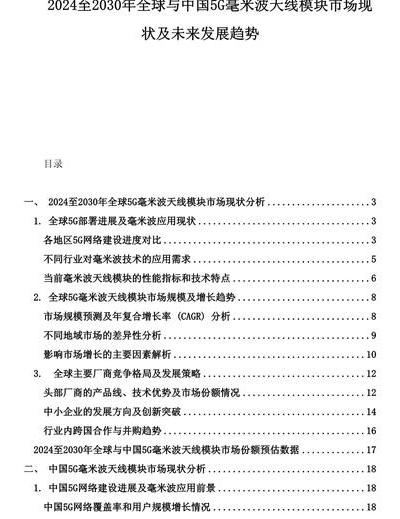

2025年5G天线市场